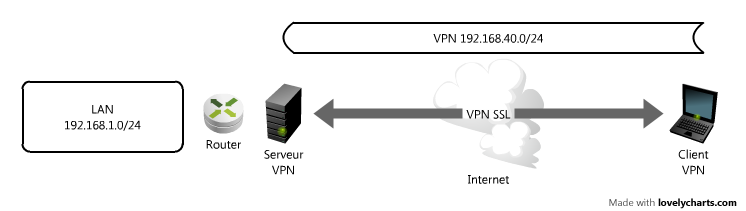

Il peut être utile, dans le cadre de tests applicatifs, de simuler sur votre réseau local (LAN), les caractéristiques d’une liaison distante (WAN). En effet, vos applications peuvent très bien fonctionner sur un réseau LAN et devenir inexploitable sur des liaisons WAN.

Il peut être utile, dans le cadre de tests applicatifs, de simuler sur votre réseau local (LAN), les caractéristiques d’une liaison distante (WAN). En effet, vos applications peuvent très bien fonctionner sur un réseau LAN et devenir inexploitable sur des liaisons WAN.

Nous allons utiliser le module Net:Netem des noyaux Linux 2.6 pour simuler les caractéristiques suivantes:

- Bande passante

- Délai de transit

- Perte de paquet

- Duplication de paquet

- Re-arrangement de paquet

La configuration de ce module se fait via la commande en ligne tc.

Simuler un délai de transit constant

Le délai est le temps de transit réseau d’un paquet IP. Il dépend de pas mal de paramètres (traversé des équipements, taille des buffers et distance physique entre les deux points du réseau). Nous allons utiliser la commande delay qui va simuler un délai de transit de X ms sur tout les paquets IP sortant de l’interface réseau. On va utiliser la commande « ping » pour vérifier que tout fonctionne comme prévu.

Test du réseau avant la commande tc:

$ ping 192.168.29.1

PING 192.168.29.1 (192.168.29.1) 56(84) bytes of data.

64 bytes from 192.168.29.1: icmp_seq=1 ttl=64 time=0.290 ms

64 bytes from 192.168.29.1: icmp_seq=2 ttl=64 time=0.204 ms

On simule un délai de 40 ms sur tout les paquets sortant (soit environ le délais sur une liaison ADSL):

sudo tc qdisc add dev eth0 root netem delay 40ms

Test du réseau après la commande tc:

$ ping 192.168.29.1

PING 192.168.29.1 (192.168.29.1) 56(84) bytes of data.

64 bytes from 192.168.29.1: icmp_seq=1 ttl=64 time=40 ms

64 bytes from 192.168.29.1: icmp_seq=2 ttl=64 time=40 ms

Pour revenir à la configuration initiale (sans simulateur), on utilise la commande suivante:

sudo tc qdisc del dev eth0 root

On vérifie que l’on retombe bien sur les caractéristiques normale du réseau:

$ ping 192.168.29.1

PING 192.168.29.1 (192.168.29.1) 56(84) bytes of data.

64 bytes from 192.168.29.1: icmp_seq=1 ttl=64 time=0.218 ms

64 bytes from 192.168.29.1: icmp_seq=2 ttl=64 time=0.209 ms

Simuler un délai de transit « normal »

Sur un réseau WAN, le délai de transit n’est jamais constant à travers le temps (surtout pour des liaisons de type Internet). Nous allons donc modifier la commande précédente pour intégrer une variation de délai (gigue de +/- 10ms) sur les paquets sortant:

sudo tc qdisc add dev eth0 root netem delay 40ms 10ms distribution normal

On obtient les caractéristiques suivantes:

$ ping 192.168.29.1PING 192.168.29.1 (192.168.29.1) 56(84) bytes of data.

64 bytes from 192.168.29.1: icmp_seq=1 ttl=64 time=36.9 ms

64 bytes from 192.168.29.1: icmp_seq=2 ttl=64 time=50.5 ms

64 bytes from 192.168.29.1: icmp_seq=3 ttl=64 time=33.1 ms

64 bytes from 192.168.29.1: icmp_seq=4 ttl=64 time=43.1 ms

64 bytes from 192.168.29.1: icmp_seq=5 ttl=64 time=32.5 ms

64 bytes from 192.168.29.1: icmp_seq=6 ttl=64 time=23.6 ms

…

Pour revenir à la configuration initiale (sans simulateur), on utilise la commande suivante:

sudo tc qdisc del dev eth0 root

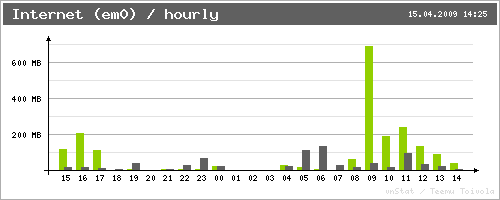

Simuler une bande passante limite

Cette fonction ne fait pas partie de Netem mais utilise tout de même la commande tc pour se configurer.

Avant de commencer nous allons tester la capacité de notre réseau LAN avec la commande IPerf (à lancer en mode serveur UDP sur votre machine cible, 192.168.29.1 dans mon cas):

$ iperf -c 192.168.29.1 -u -b 10M

————————————————————

Client connecting to 192.168.29.1, UDP port 5001

Sending 1470 byte datagrams

UDP buffer size: 110 KByte (default)

————————————————————

[ 3] local 192.168.29.222 port 47532 connected with 192.168.29.1 port 5001

[ ID] Interval Transfer Bandwidth

[ 3] 0.0-10.0 sec 11.9 MBytes 10.0 Mbits/sec

[ 3] Sent 8505 datagrams

[ 3] Server Report:

[ ID] Interval Transfer Bandwidth Jitter Lost/Total Datagrams

[ 3] 0.0-10.0 sec 11.9 MBytes 10.0 Mbits/sec 0.008 ms 0/ 8505 (0%)

On a donc bien un débit de 10 Mbps.

On commence par créer la racine de l’arbre des classes (avec une simulation de délai « normal » de 40ms):

sudo tc qdisc add dev eth0 root handle 1:0 netem delay 40ms 10ms distribution normal

Puis on y ajoute un « tuyau » limitant le trafic sortant à 512 Kbps:

sudo tc qdisc add dev eth0 parent 1:1 handle 10: tbf rate 512kbit buffer 3200 limit 6000

On re-teste notre réseau:

$ iperf -c 192.168.29.1 -u -b 10M

————————————————————

Client connecting to 192.168.29.1, UDP port 5001

Sending 1470 byte datagrams

UDP buffer size: 110 KByte (default)

————————————————————

[ 3] local 192.168.29.222 port 57589 connected with 192.168.29.1 port 5001

[ ID] Interval Transfer Bandwidth

[ 3] 0.0-10.0 sec 11.9 MBytes 10.0 Mbits/sec

[ 3] Sent 8505 datagrams

[ 3] Server Report:

[ ID] Interval Transfer Bandwidth Jitter Lost/Total Datagrams

[ 3] 0.0-10.3 sec 609 KBytes 486 Kbits/sec 14.351 ms 8081/ 8505 (95%)

On arrive bien à limiter le débit réseau sortant à 500 Kbps (un peu moins pour mon test).

Pour revenir à la configuration initiale (sans simulateur), on utilise la commande suivante:

sudo tc qdisc del dev eth0 root

Simuler une perte de paquets

La perte de paquets (ou « packet loss » dans la langue de Shakespeare) peut être simulé par Netem par la commande loss. Dans l’exemple suivant, nous allons simuler un lien WAN avec une perte de 0.1% des paquets sortant (soit 1 paquet perdu sur 1000 envoyé) avec un corrélation de 25% sur la probabilité que 2 paquets soit perdu de suite.

sudo tc qdisc add dev eth0 root netem loss 0.1% 25%

Pour revenir à la configuration initiale (sans simulateur), on utilise la commande suivante:

sudo tc qdisc del dev eth0 root

Simuler d’autres paramètres réseau

Il est également possible de simuler la duplication de paquets (commande duplicate), la corruption de paquets (commande corrupt) et le re-arrangement des paquets (commande gap).

Simuler également les paquets entrants

Imaginons que l’on veuille simuler une liaison de type ADSL, cette liaison est asymétrique en terme de débit. Il faut donc pouvoir simuler de manière différente le débit entrant (DOWNLOAD) du débit sortant (UPLOAD). Pour cela, il faut passer par la déclaration d’une interface réseau virtuelle (ifb) dans laquelle nous allons re-router les paquets entrants. Nous appliquerons nos paramètres réseau de simulation sur cette nouvelle interface.

Commençons par créer cette interface virtuelle:

# modprobe ifb

# ip link set dev ifb0 up

# tc qdisc add dev eth0 ingress

# tc filter add dev eth0 parent ffff: protocol ip u32 match u32 0 0 flowid 1:1 action mirred egress redirect dev ifb0

Puis appliquons un délai de 40ms comme vu dans le chapitre précédant:

# tc qdisc add dev ifb0 root netem delay 40ms 10ms distribution normal

Un exemple complet: simulation d’une liaison ADSL

Voici un script Shell (bash) permettant de mettre en place une simulation de type liaison ADSL sur votre réseau local:

#!/bin/bash

#

# limitbw.sh

# Nicolargo – 2009

#

# Nom de l’interface ou l’on doit faire la simulation

IF=eth0

# Liaison sortante (UPLOAD)

# Debit sortant

BWU=768kbit

# Délai de transit sortant

DELAYU=20ms

# % de paquets perdus sortant

LOSSU=0.01%

# Liaison entrante (DOWNLOAD)

# Debit entrant

BWD=2mbit

# Délai de transit entrant

DELAYD=20ms

# % de paquets perdus entrant

LOSSD=0.01%

start() {

# Liaison entrante

modprobe ifb

ip link set dev ifb0 up

tc qdisc add dev $IF ingress

tc filter add dev $IF parent ffff: \

protocol ip u32 match u32 0 0 flowid 1:1 \

action mirred egress redirect dev ifb0

tc qdisc add dev ifb0 root handle 1:0 \

netem delay $DELAYD 10ms distribution normal \

loss $LOSSD 25%

tc qdisc add dev ifb0 parent 1:1 handle 10: \

tbf rate $BWD buffer 3200 limit 6000

# Liaison sortante

tc qdisc add dev $IF root handle 2:0 \

netem delay $DELAYU 10ms distribution normal \

loss $LOSSU 25%

tc qdisc add dev $IF parent 2:1 handle 10: \

tbf rate $BWU buffer 3200 limit 6000

}

stop() {

tc qdisc del dev ifb0 root

tc qdisc del dev $IF root

# ip link set dev ifb0 down

}

restart() {

stop

sleep 1

start

}

show() {

echo « Liaison entrante »

tc -s qdisc ls dev ifb0

echo « Liaison sortante »

tc -s qdisc ls dev $IF

}

case « $1 » in

start)

echo -n « Starting WAN simul: »

start

echo « done »

;;

stop)

echo -n « Stopping WAN simul: »

stop

echo « done »

;;

restart)

echo -n « Restarting WAN simul: »

restart

echo « done »

;;

show)

echo « WAN simul status for $IF: »

show

echo « »

;;

*)

echo « Usage: $0 {start|stop|restart|show} »

;;

esac

exit 0

Bonne simulation 😉

Grâce à la contribution de Thierry Legras, voici une nouvelle version de SJitter, mon outil en ligne de commande permettant de tester un réseau, notamment au niveau débit, délai et gigue. SJitter est disponible sous Linux, BSD, Mac OS X et Windows (via cygwin).

Grâce à la contribution de Thierry Legras, voici une nouvelle version de SJitter, mon outil en ligne de commande permettant de tester un réseau, notamment au niveau débit, délai et gigue. SJitter est disponible sous Linux, BSD, Mac OS X et Windows (via cygwin).