Centreon est une belle couche d’administration Web à ajouter à votre serveur Nagios (si vous êtes allergiques à la ligne de commande Unix). Cependant la prise en main de Centreon peut s’avérer difficile vu l’absence de guide utilisateur digne de ce nom…

Avant de commencer, il faut vous assurer d’avoir une configuration Nagios/Centreon en état de marche…

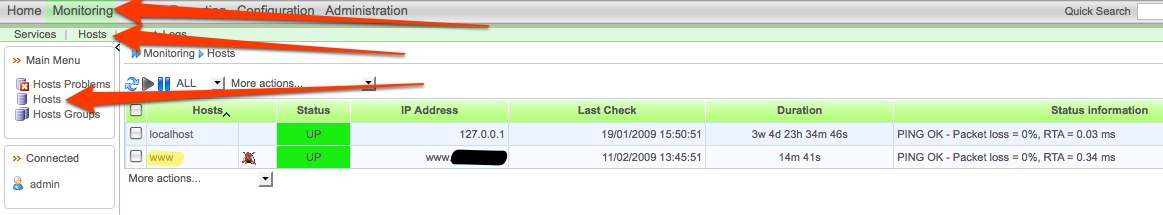

Nous allons donc dans ce billet dérouler un cas d’école: l’ajout d’un « host » de type serveur Linux et d’un « service » HTTP pour la supervision d’un serveur Web Apache.

Ajout d’un « host »

Nous allons ajouter un host de type serveur Linux à notre configuration Nagios.

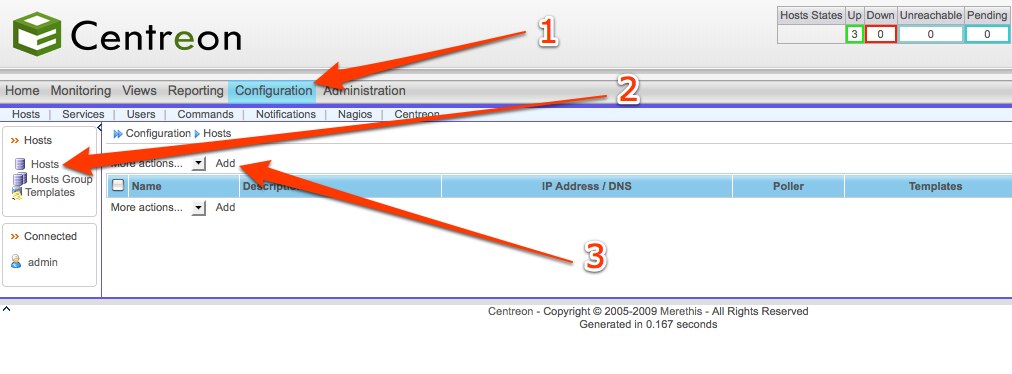

On va pour cela dans le menu Configurer / Hosts et on clique sur le bouton Add:

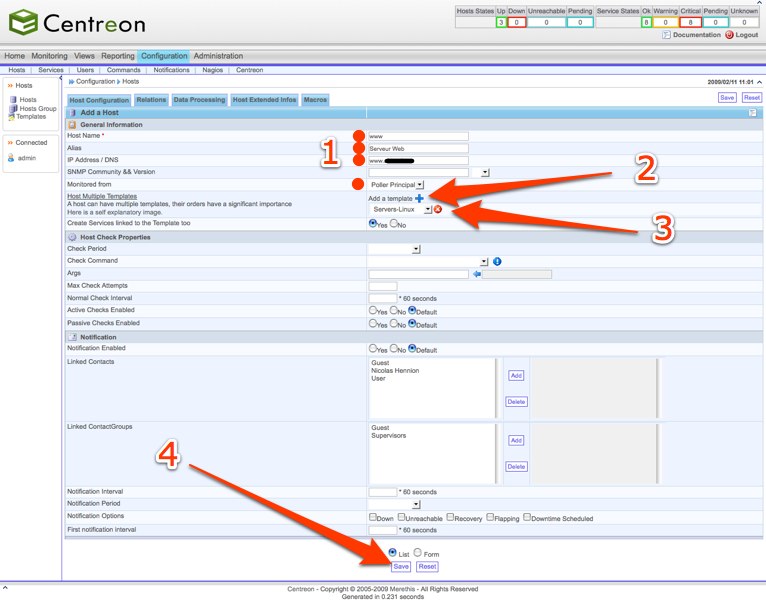

Ensuite, on entre les caractéristiques propres du serveur (1):

- Son nom (« host name »): www

- Sa description (« Alias »): Serveur Web

- Son adresse IP/DNS: www.mondomaine.com

On clique ensuite sur le bouton + pour ajouter un template associé a cet « host » (2). Pour rappel, un template est la centralisation de caractéristiques communes à des machines.

Puis on sélectionne le template (3): Servers-Linux

Enfin, on clique sur le bouton Save (4).

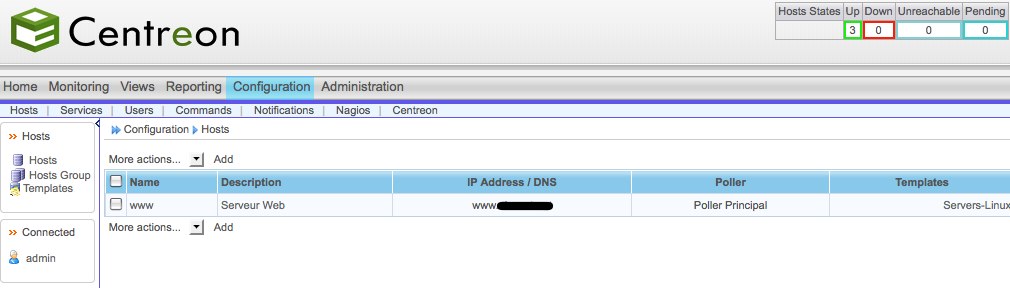

A ce stade, l' »host » www est dans la configuration de Centreon.

Ajout d’un « service »

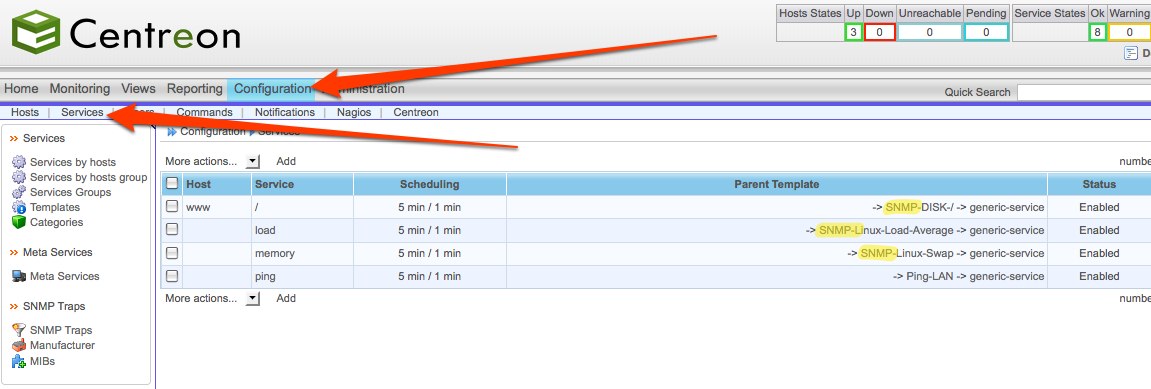

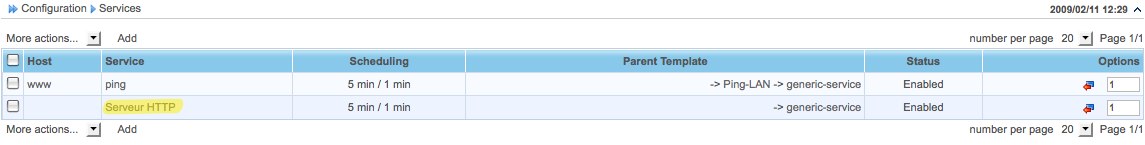

Nous allons ajouter un host de typeNous allons poursuivre notre exemple par l’ajout d’un « service » pour superviser un serveur Web hébergé sur notre « host » www. Pour cela, il faut se rendre dans les menus Configuration / Service.

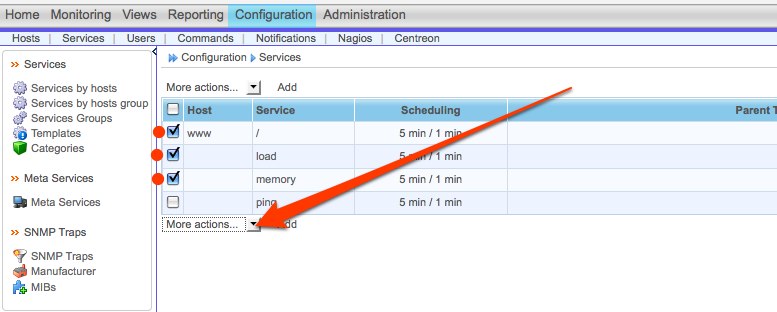

Comme on peut le voir, Centreon à créé des services par défaut (associé au template par défaut) permettant de superviser par SNMP certains services (disque, charge, swap) de notre serveur. Pour que cela fonctionne, il faut bien évidemment qu’un serveur SNMP soit lancé et configuré sur la machine « host » www. Dans mon exemple, je veux seulement surveiller la présence d’un serveur Web, je vais donc supprimer ces services de ma configuration Nagios:

Puis:

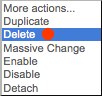

On peut ensuite ajouter notre nouveau service en cliquant sur le bouton Add:

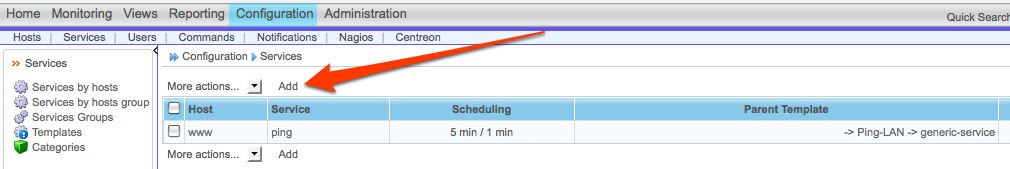

Nous allons commencer par saisir:

- le nom du service: Serveur HTTP (1)

- le template assosié: generic-service (2)

Il est possible de voir le contenu d’un template en cliquant sur le bouton à droite du menu déroulant:

ce qui va afficher:

- Le plugin à appeler pour ce service: check_http (3)

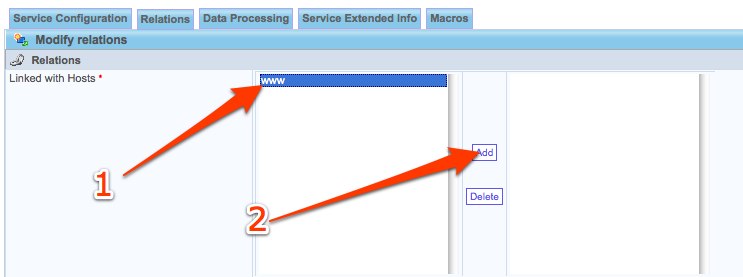

On clique ensuite sur le menu Relations (4) pour associer notre « service » au « host »

On ajoute donc le « host » www à la liste des hosts associés à ce service:

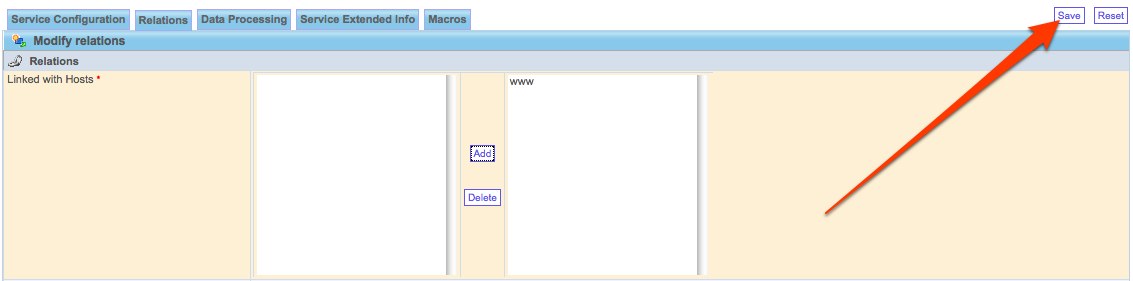

On finalise en cliquant sur le bouton Save:

Le service est maintenant présent dans la configuration de Centreon.

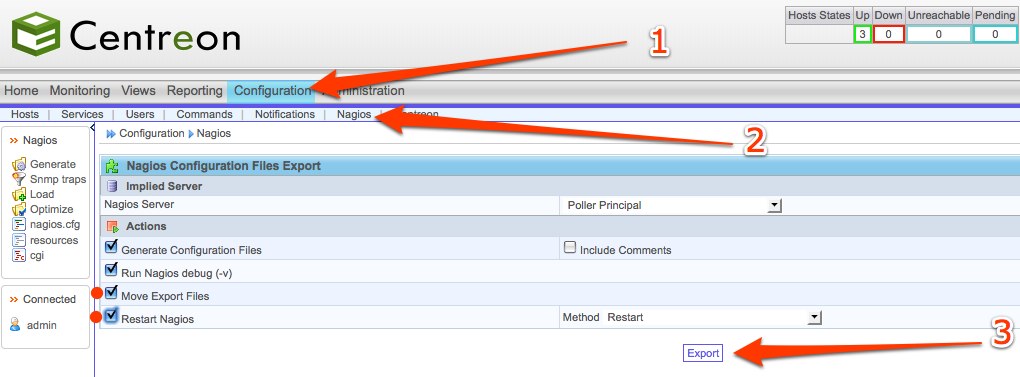

Exportation de la configuration vers Nagios

Il faut pour cela, aller dans le menu Configuration / Nagios / Generation (1 / 2) puis cliquer sur les boutons:

- « Move export files »: pour déplacer physiquement les fichiers de configuration dans l’arborescence Nagios.

- « Restart Nagios »: pour demander à Centreon de redémarrer Nagios pour que la configuration soit prise en compte.

Puis cliquer sur Export (3)

Si tout ce passe bien, vous ne devriez pas avoir de message d’erreur mais seulement:

La nouvelle version de Nagios (3.0.6) est en ligne. La liste des changements est

La nouvelle version de Nagios (3.0.6) est en ligne. La liste des changements est  Ce billet fait suite à une demande pressente de plusieurs lecteurs de ce blog qui ont en commun le besoin d’envoyer des notifications Nagios par SMS afin que leurs administrateurs/utilisateurs puissent les recevoir sur un simple téléphone portable.

Ce billet fait suite à une demande pressente de plusieurs lecteurs de ce blog qui ont en commun le besoin d’envoyer des notifications Nagios par SMS afin que leurs administrateurs/utilisateurs puissent les recevoir sur un simple téléphone portable. La version 1.4.13 des plugins officiels de Nagios viennent de sortir. Pour une description précise des changements, vous pouvez consulter ce

La version 1.4.13 des plugins officiels de Nagios viennent de sortir. Pour une description précise des changements, vous pouvez consulter ce  Petite amélioration de Sjitter, mon outil pour tester les réseaux (bande passante, délais, gigue) en ligne de commande. Le logiciel a été testé sous GNU/Linux, FreeBSD et Mac OS X.

Petite amélioration de Sjitter, mon outil pour tester les réseaux (bande passante, délais, gigue) en ligne de commande. Le logiciel a été testé sous GNU/Linux, FreeBSD et Mac OS X.