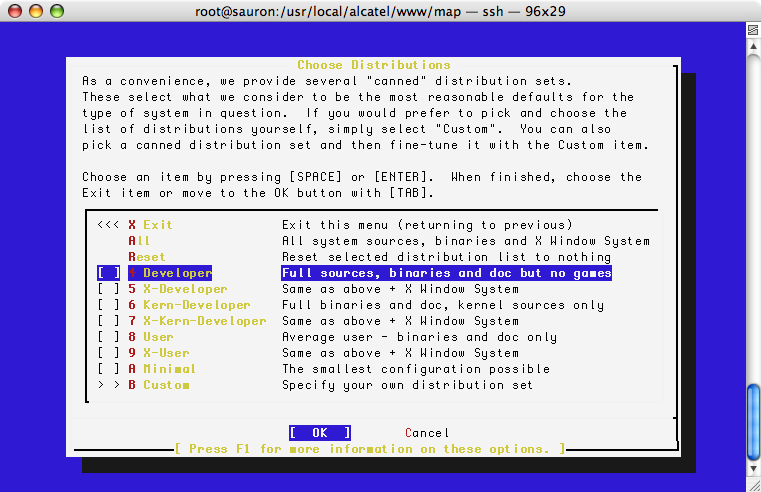

FreeBSD offre une gestion des ports (applications packagées pour FreeBSD) simple et efficace. Lors de l’installation d’un système FreeBSD, il faut tout d’abord veiller à installer les sources des ports. A partir de là, on obtient dans le répertoire /usr/ports une arborescence contenant la liste des applications disponibles. Ces applications sont classées par thème: net, multimedia, scecurity… (voir la liste exhaustive ici).

Le maintient de votre système à jour (et donc de vos applications) passe par une gestion efficace de ce répertoire. Voici donc quelques commandes à utiliser.

Recherche d’un port

Il faut utiliser la commande suivante (pour cela il faut être dans le répertoire /usr/ports):

# make search name=ntop

Va rechercher le port dont le nom contient le mot clès ntop.

Installation d’un port

Il faut se rendre dans le répertoire du port à installer (par exemple /usr/ports/net/ntop), puis taper la commande suivante:

# make config

(Cette commande est optionnelle)

# make install clean

On installe le port puis on efface les fichiers générés lors de l'installation

On peut également utiliser la commande qui suivante:

# portinstall net/ntop

Les dépendances (c’est à dire les ports nécessaires au bon fonctionnement du port à installer) seront installées automatiquement.

Déinstallation d’un port

Il faut se rendre dans le répertoire du port à déinstaller, puis taper la commande suivante:

# make deinstall

On déinstalle le port

On peut également utiliser la commande qui suivante:

# pkg_deinstall ntop

Les dépendances seront déinstallées automatiquement.

Liste des ports installés

Pour avoir la liste des ports installés, il faut saisir la commande suivante:

# pkg_info

Maintient à jour de l’arbre des ports

Cette phase permet de maintenir une arborescence des ports (donc du répertoire /usr/ports) propre et à jour.

Pour nettoyer l’arborescence, on utilise:

# portsclean -DD -PP

On obtient la liste des ports mettre à jour grâce à la commande suivante:

# portversion -v -l

Pour mettre à jour l’ensemble des ports (opérations assez longue, dépend de la rapidité de votre accès Internet).

# cvsup /usr/local/etc/cvsup/ports-supfile

Pour réinstaller un port suite à une mise à jour de l’arborescence:

# make deinstall; make reinstall

A faire dans le répertoire du port (exemple: /usr/ports/net/ntop)

ou bien:

# portupgrade -r ntop-3.1_1

Pour aller plus loin, il exhiste de nombreux livres sur FreeBSD.