Ntop est une application disponible sous Unix (Linux, FreeBSD, Mac OS X) et Windows qui a pour but d’analyser en temps réel le trafic transitant par une interface réseau. Le résultat de cette analyse peut être consultée par une interface Web et un mode interactif. C’est un outil très utile pour les administrateurs réseaux ou les développeurs afin d’analyser tout problème concernant les flux IP.

Installation

Il est possible de compiler Ntop depuis les sources ou alors, plus simplement, d’installer un package pre-compilé.Par exemple sous Ubuntu:

# sudo apt-get install ntop

Lancement du daemon Ntop

Pour lancer Ntop, il faut saisir la commande suivante:

# sudo ntop -w 3000

On lance Ntop et on lui demande de créer un serveur Web sur le port 3000 (HTTP) pour afficher les résultats.Si vous avez plusieurs interfaces réseaux sur votre machine, vous pouvez utiliser l’option ‘-i interface‘ pour fixer l’interface à surveiller par Ntop.Pour changer le port utilisé par Ntop pour afficher son interface web: ‘-w port HTTP‘ ou ‘-W port HTTPS‘Pour la liste complète des options ‘man ntop‘…

Consultation des résultats

On lance un navigateur Web sur la machine ou l’on a lancé Ntop puis on entre l’URL suivante: http://localhost:3000. La page principale devrait s’afficher (qui correspond au menu Summary/Traffic).

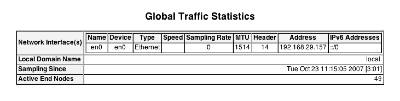

- On y trouve, des statistiques globales sur l’interface réseau

- des statistiques détaillées sur l’interface réseau

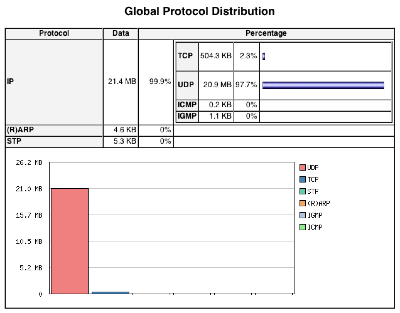

- une répartition protocolaire (par exemple entre UDP/TCP/ICMP/IGMP)

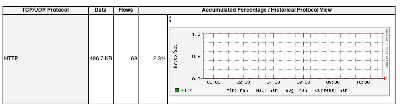

- des graphes par type de trafic (par exemple un graphe sur le trafic HTTP)

- un graphe résumant tout le trafic

- et enfin la distribution par ports réseau (TCP et UDP)

En plus de cette page résumant les flux réseaux, il est possible d’avoir des informations beaucoup plus précises en se focalisant sur un protocole ou une machine. Par exemple, si vous observez un trafic broadcast ou multicast sur votre réseau, il suffit de se rendre dans le menu IP/Summary/Multicast de trier par le volume de donnée échangé (Data send) et de cliquer sur le nom de la machine. Une nouvelle page va s’afficher et vous pourrez analyser sur quel port (et donc quelle application) génère ce flux.

Note sur la sécurité

Ntop est un outil à utilisé de manière surveillé sur des réseaux à risque. En effet il est régulièrement attaqué car il proche des couches physiques (librairie de capture de flux) et qu’il fournie des informations sensibles. Je vous conseille donc de l’utiliser seulement en cas de besoin (et non pas en mode daemon avec l’option -d) et d’arrêter le processus Ntop après utilisation.