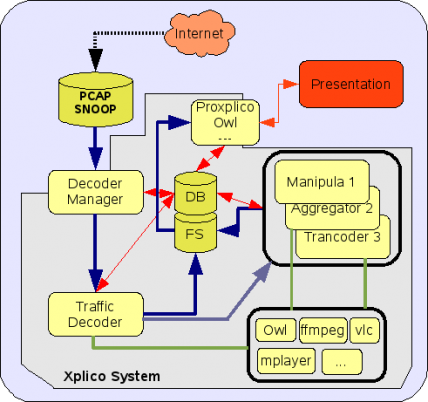

C’est en lisant le flux RSS de Korben que je suis tombé sur le projet open-source Xplico. Ce dernier a pour but de présenter de manière lisible les fichiers de capture réseau au format PCap (générés notamment par WireShark et TCPDump).

Actuellement en développement (version 0.5.7 au moment de l’écriture de cet article), Xplico se base sur une architecture ouverte permettant d’ajouter assez simplement des modules de décodage (manipulators) et de visualisation (vizualization) de protocoles.

Nous allons maintenant voir comment installer, configurer et utiliser XPlico sur une système d’exploitation Debian like (Debian / Ubuntu…).

Installation

Update: je viens d’ajouter Xplico dans mon PPA…

On récupère la dernière version du package .deb sur le site officiel puis on installe le .deb avec lke gestionnaire de paquet Ubuntu.

Si votre système dispose d’un serveur APACHE, PHP5 et du module PHP5-SQLITE, vous n’avez rien d’autre à faire dans ce chapitre installation.

Sinon, il faut saisir les commande suivantes:

[shell]

sudo install apache2 mysql-server php5 php5-sqlite

sudo a2enmod rewrite

sudo cp /opt/xplico/cfg/apache_xi /etc/apache2/sites-enabled/xplico

sudo apache2ctl restart

[/shell]

Configuration

L’interface Web va vous permettre d’uploader vos fichiers de capture. De base, PHP limite la taille maximale des fichiers « uploadables » à 8 Mo. Pour augmenter cette limite, il faut éditer le fichier /etc/php5/apache2/php.ini:

[shell]

post_max_size = 100M

upload_max_filesize = 100M

[/shell]

Puis relancer Apache pour prendre en compte la modification:

[shell]sudo apache2ctl restart[/shell]

Utilisation

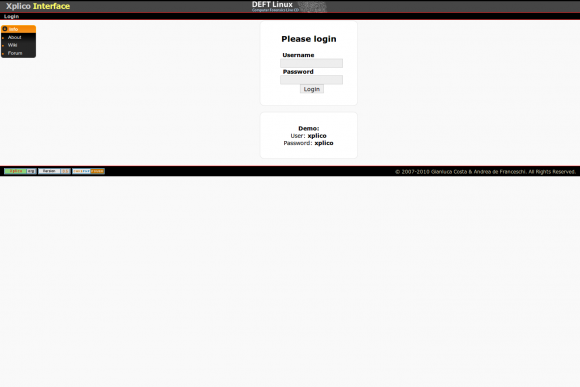

On commence par lancer un navigateur Web et pointer vers l’adresse suivante: http://localhost:9876/

Le compte par défaut est le suivant:

Login: xplico

Ppassword: xplico

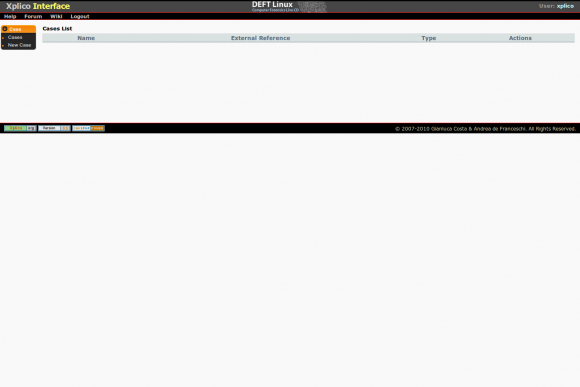

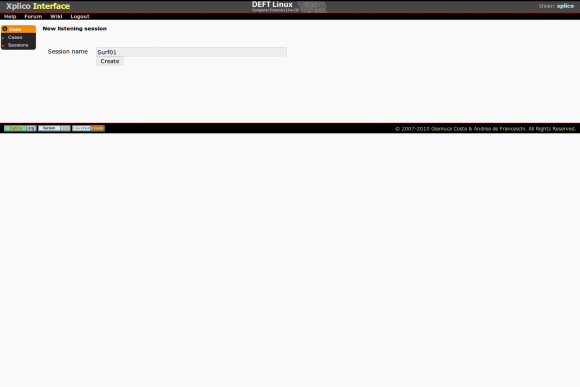

On clique ensuite sur « New Case » pour créer un nouveau projet.

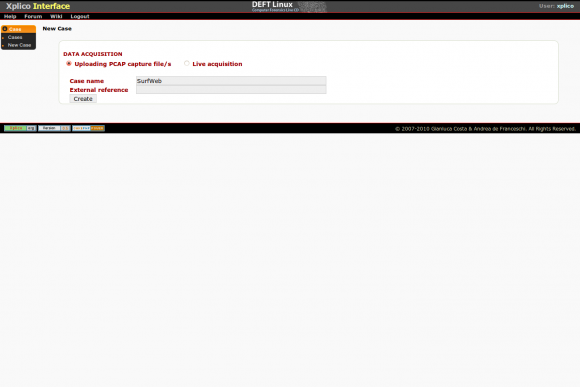

Puis une nouvelle session (correspondant à une capture):

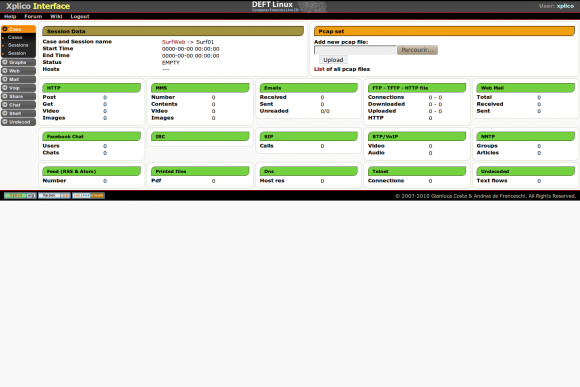

On associe alors la session à notre fichier .pcap préhalablement généré avec Wireshark (vous pouvez récupérer un exemple de capture à l’adresse suivante).

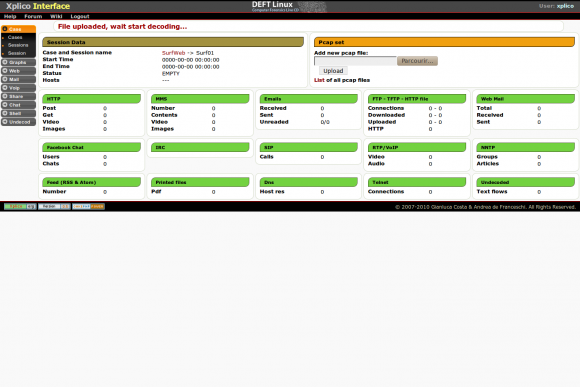

Le chargement du fichier capture et son analyse peuvent prendre quelques secondes…

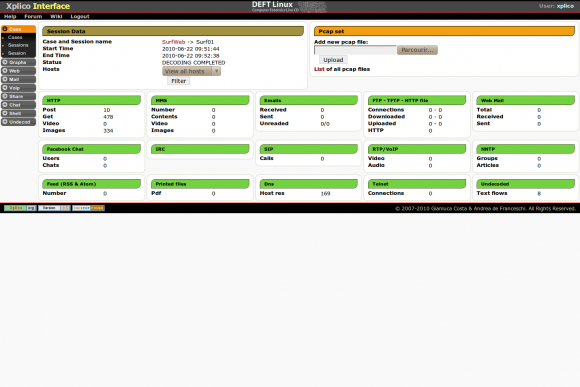

On a enfin le résultat qui s’affiche:

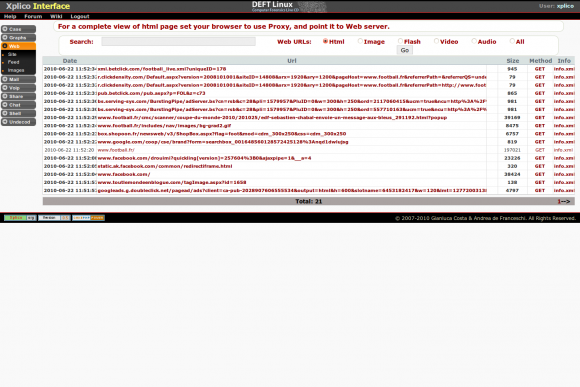

On peut par exemple visualiser l’adresse (URL) des sites Web visités:

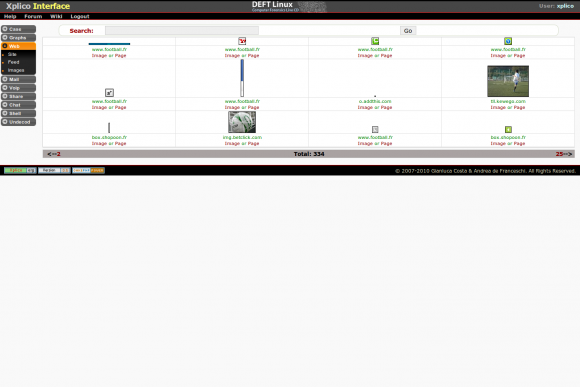

Et entrer dans le détail des images téléchargées:

On peut également voir:

- la liste des requêtes DNS

- la liste des mails envoyés et leur contenus (si votre serveur Webmail n’est pas HTTPS…)

- la liste des appels SIP avec les numéros de téléphones

- la liste des fichiers téléchargés en HTTP, FTP, TFTP (que l’on peut récupérer)

- l’historique des chats (MMS, NNTP, Facebook)

- l’historique des sessions Telnet

- une matrice des autres protocoles (non décodés)

Une bonne raison d’utiliser des protocoles chiffrés 🙂

Big brother, à vous Paris…