Configurer un tunnel IPSec Cisco entre deux réseaux locaux

Date: 9/06/2010 | Catégories: Reseau | Tags: cisco,configuration,ipsec

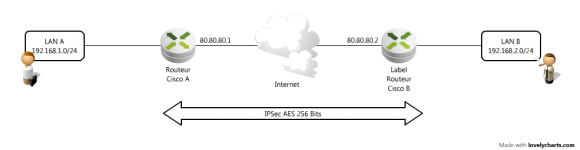

Un petit poste "pense-bête" pour configurer un tunnel IPSec avec "pre-share key" (c'est à dire une clés secrète seulement connue par les deux sites) et cryptage AES 256 bits entre deux LAN connectés à Internet par des routeurs Cisco (compatible avec IPSec...).

Configuration du routeur A

crypto isakmp policy 1 authentication pre-share lifetime 86400 crypto isakmp key AZERTYUIOPQSDFGHJKLMWXCVBNAZERTY address 80.80.80.2 crypto ipsec transform-set MATS esp-aes 256 esp-sha-hmac crypto map MAMAP 10 ipsec-isakmp set peer 80.80.80.2 set transform-set MATS match address IPSEC-TUN ip access-list extended IPSEC-TUN permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 interface FastEthernet 0/1 crypto map MAMAP

Configuration du routeur B

crypto isakmp policy 1 authentication pre-share lifetime 86400 crypto isakmp key AZERTYUIOPQSDFGHJKLMWXCVBNAZERTY address 80.80.80.1 crypto ipsec transform-set MATS esp-aes 256 esp-sha-hmac crypto map MAMAP 10 ipsec-isakmp set peer 80.80.80.1 set transform-set MATS match address IPSEC-TUN ip access-list extended IPSEC-TUN permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 interface FastEthernet 0/1 crypto map MAMAP